MD5コリジョンでインチキ認証局は作れる

(ネットにとっては悪い報せ)

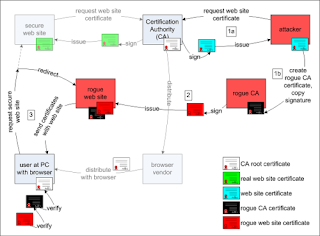

世界のハッカーが集う毎年恒例「第25回カオス コミュニケーション会議(CCC)」で本日(米国時間12/30)、MD5アルゴリズムへの衝突攻撃を使ってインチキ認証局(CA)を作ったプロセスを研究者たちが開陳する。これは大ニュースなので、このまま読み進めてね。

サイトにHTTPS経由でセキュアな環境で接続すると、サーバーからこちらのコンピュータに公開鍵証明書が送られてくる。この証明書には接続先のサイトのID認証に使えるデジタル署名も含まれている。証明書には公開鍵暗号も進化しており、MD5のアルゴリズムを使って証明書のデジタル署名を

処理するCAもある。MD5は前々から衝突攻撃(コリジョンアタック)に対し脆弱なことで知られてきたが、CAを運用するのはかなり複雑な作業なので、その背後のエンティティ(実体・存在・団体)も変化のスピードは遅い。

研究者たちはMD5のアルゴリズムをPlayStation 3のシステム200台で攻撃し、傍目には既知の信頼のあるCAのように見えるニセ認証局(CA)を作ることに成功した。これは何を意味するのか? 連中の手にかかるとwww.amazon.comの証明書も作れちゃう、ということだ。そしてニセ証明書を提示されると、貴方のブラウザはこれを本物の証明書として受け入れてしまう。 しかもニセ証明書のデジタル署名は、定評のあるCAが発行した署名のようにリストに出るため、貴方のブラウザも嬉々としてこれを受け入れ、(SSLサイトの目印の)南京錠のアイコンを頼もしげに表示するのである。

続きはこちら・・・

0 件のコメント:

コメントを投稿